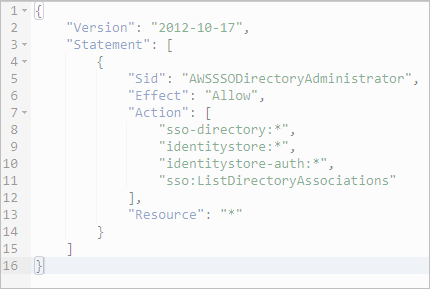

* Json 문서

Version : 정책 언어 정보 , id: 정책을 식별하는 아이디

Sid : 문장 ID로 문장식별

Effect : 문장이 특정 API에 접근을 허용할 지 여부 ( Allow, Deny)

Principal : 특정 정책이 적용될 사용자,계정

Action : Effect에 기반해 허용 및 거부되는 API 호출 목록

Resource : 적용될 action의 리소스 목록

* IAM 정책

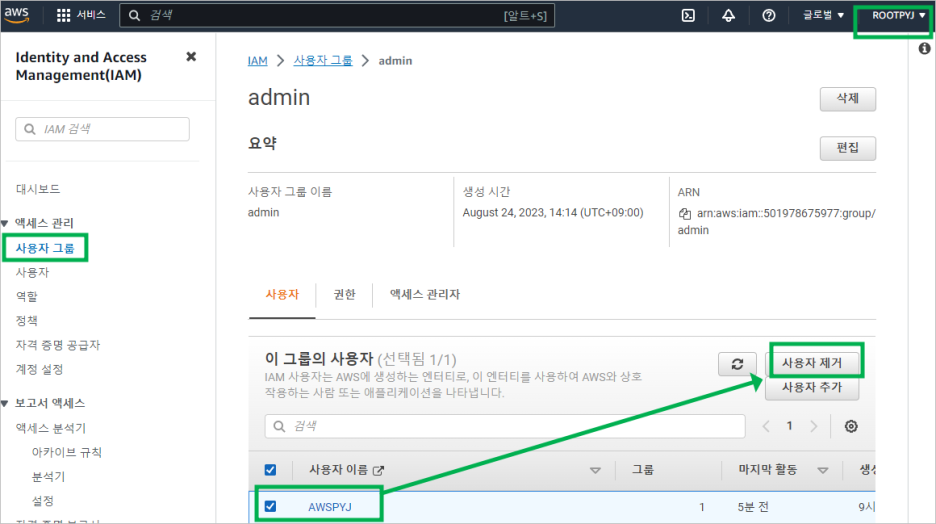

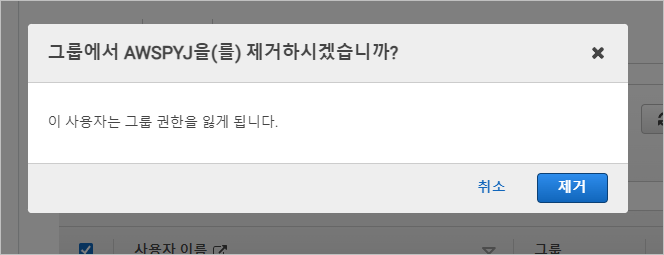

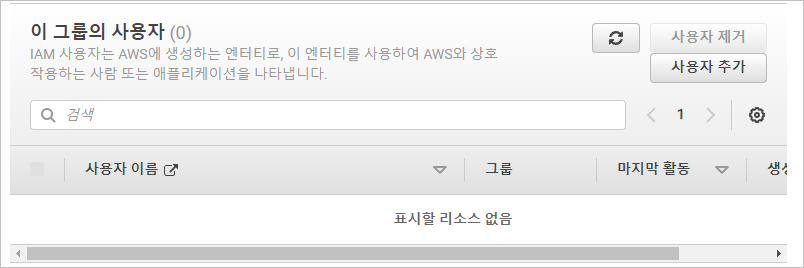

* root 계정에서 관리자 그룹의 사용자 삭제

그룹에 있는 사용자는 그룹 정책을 따라가는데 그룹에서 삭제 되어 권한 또한 잃어버린

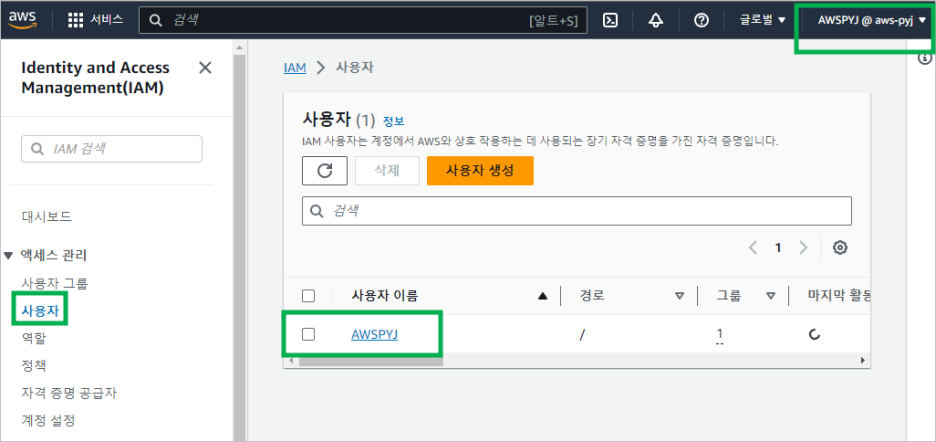

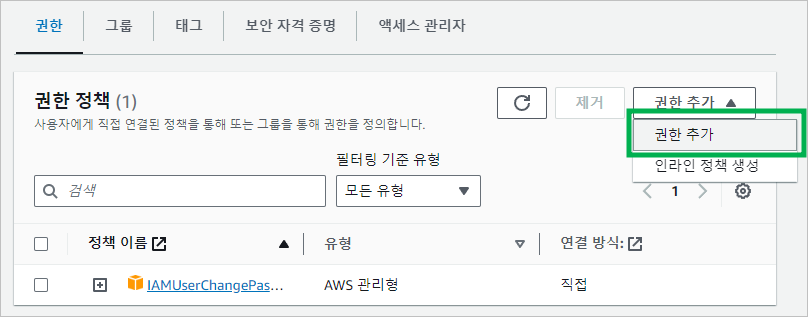

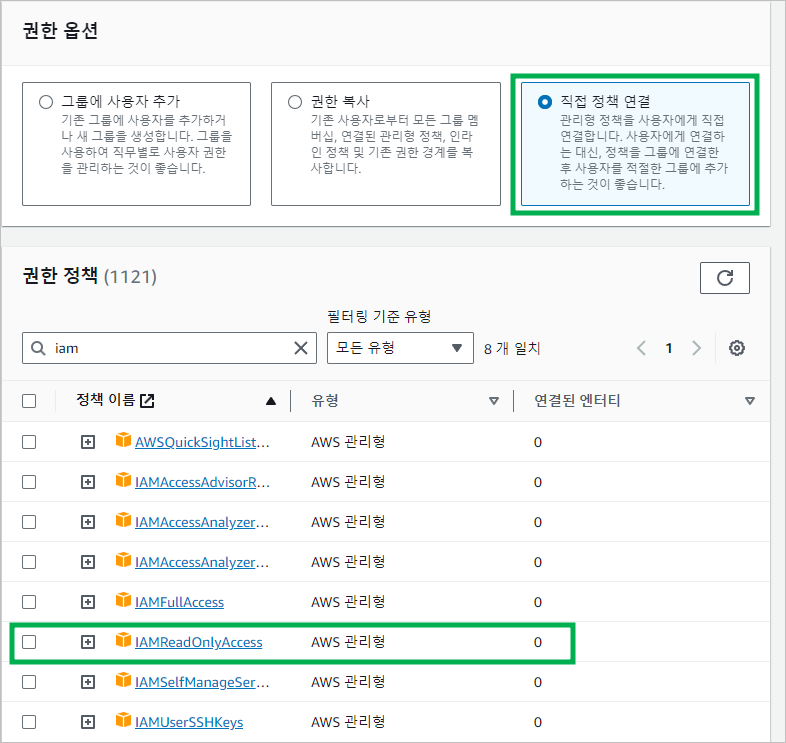

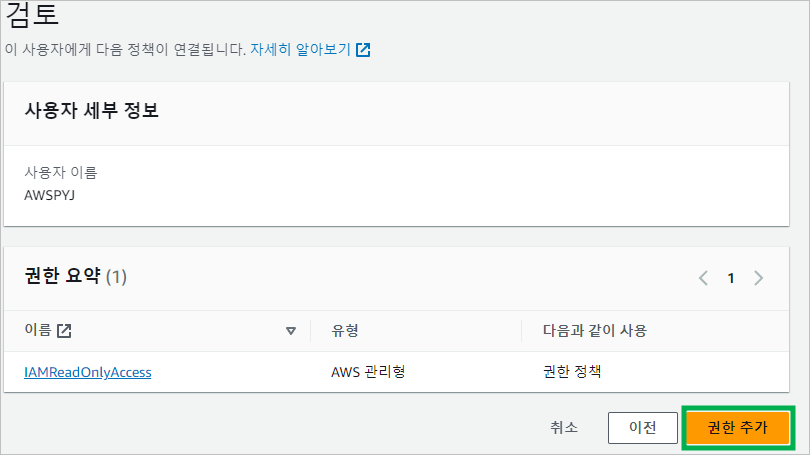

* 사용자에게 다시 정책을 부여해보자

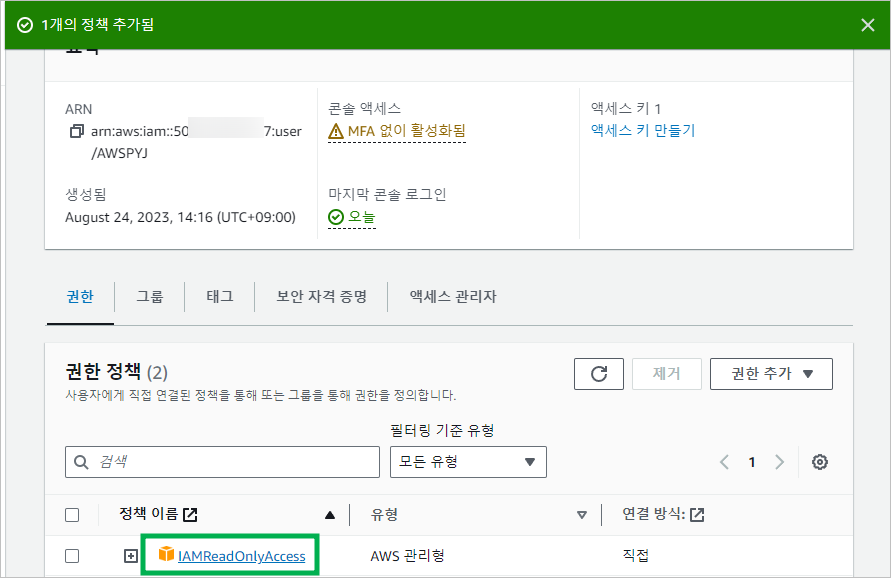

root 계정에서 정책 부여 진행, 읽기 권한만 부여

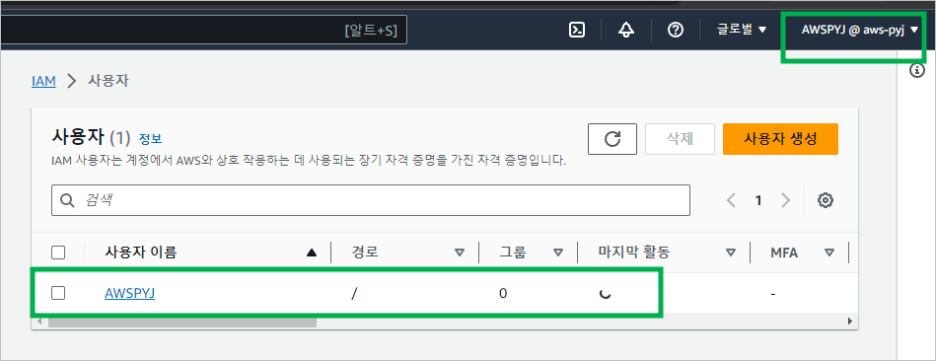

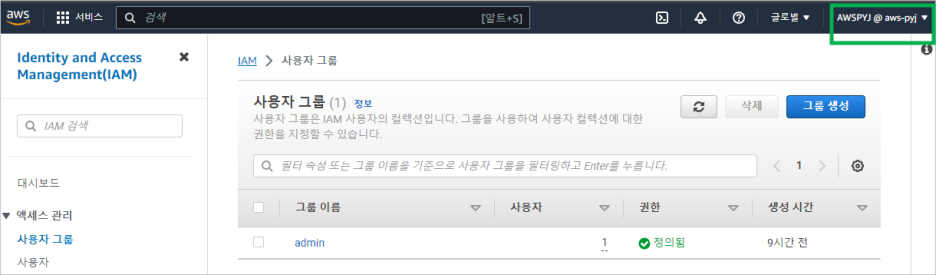

* 완료되면 관리자 계정에서 새로고침 하면 AWSPYJ가 존재한다

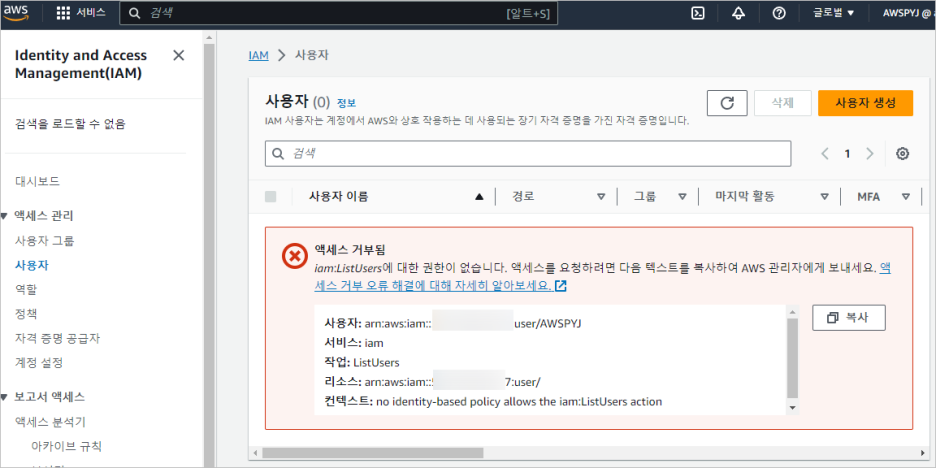

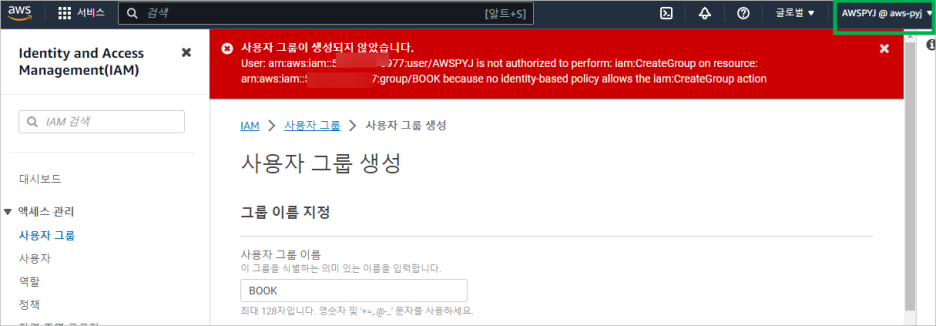

* 하지만 읽기 권한만 부여된 상태이므로

사용자그룹 -> 그룹생성이 불가한걸 확인 가능하다 (IAM에 읽기 전용 권한)

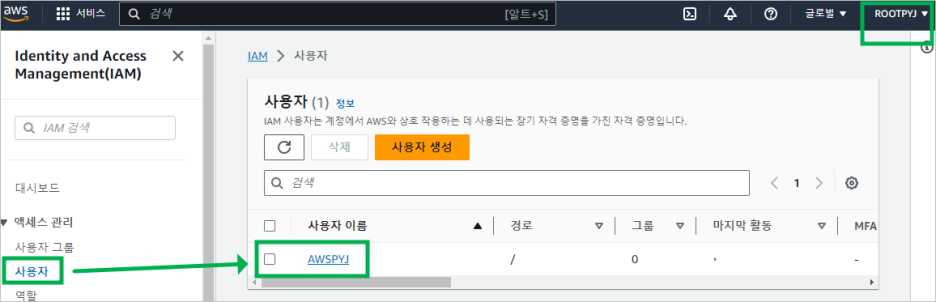

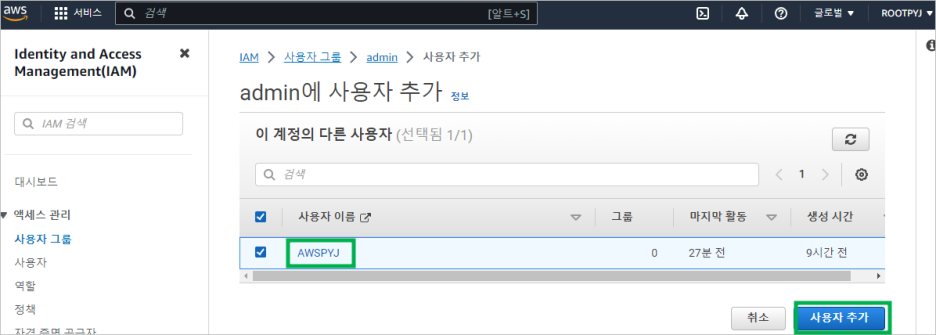

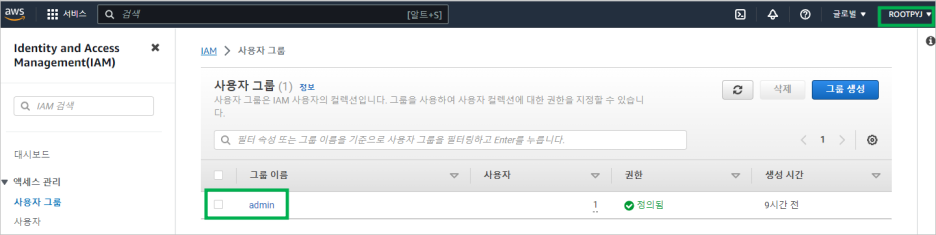

* 사용자 그룹 -> admin -> 사용자 추가를 하면 원래의 관리자 권한을 부여가능하다

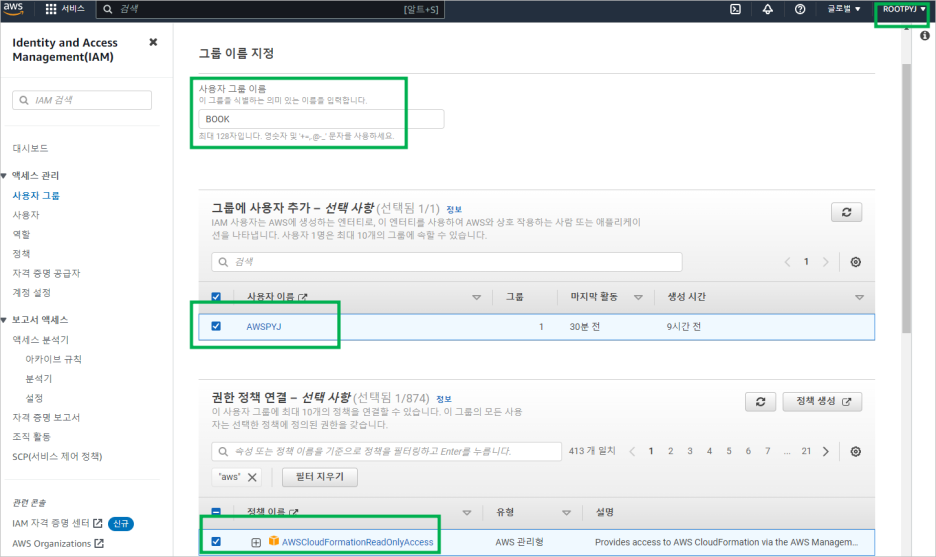

* 또한 새로운 그룹을 생성, 사용자 추가, 정책 부여(아무거나)

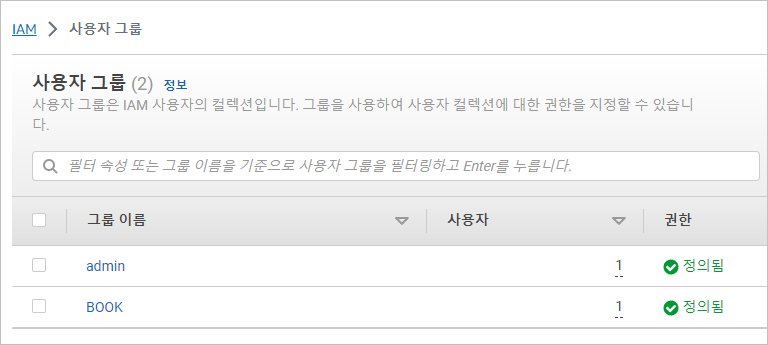

* 사용자 그룹에 추가 된걸 확인

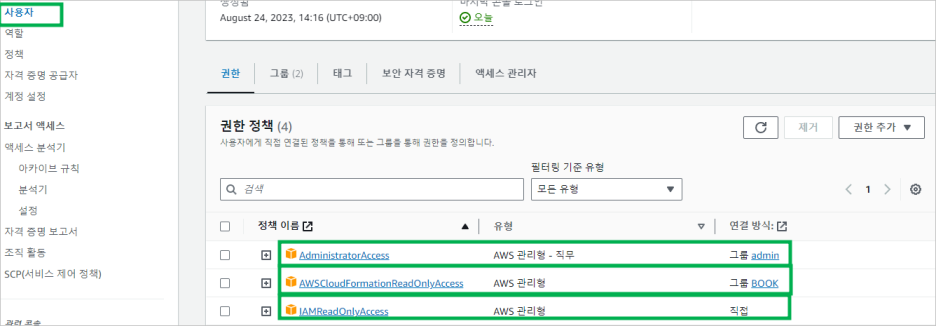

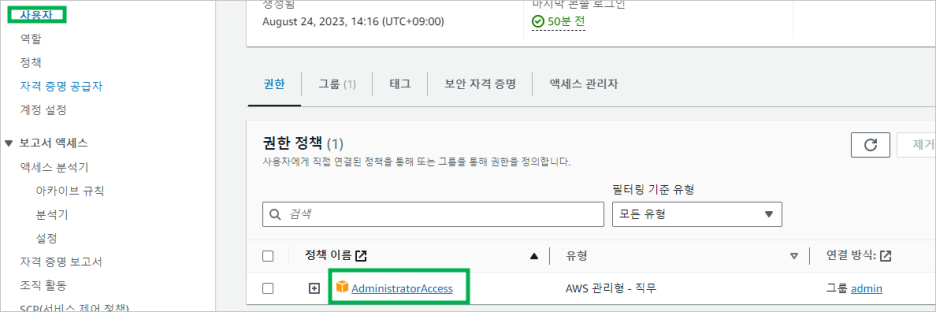

* 아래와 같이 IAM 권한을 통해 각 각 다른 방식으로 상속된 걸 확인 가능하다

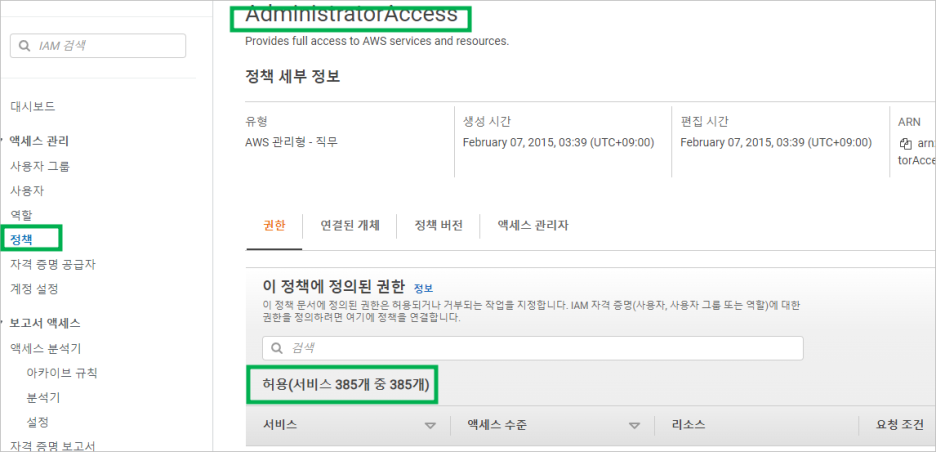

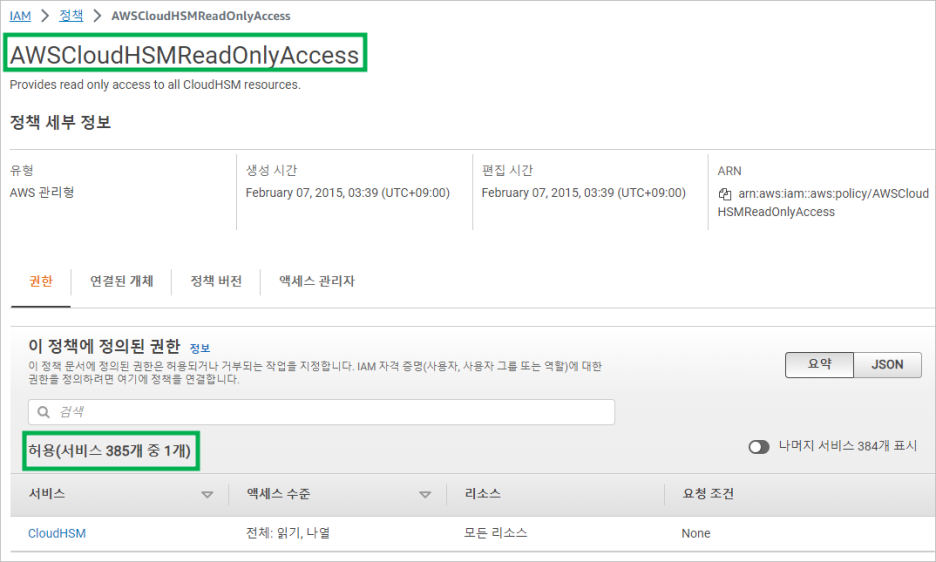

*정책 목록, 정책에 부여된 권한 , 각각 허용하는 서비스가 다르다

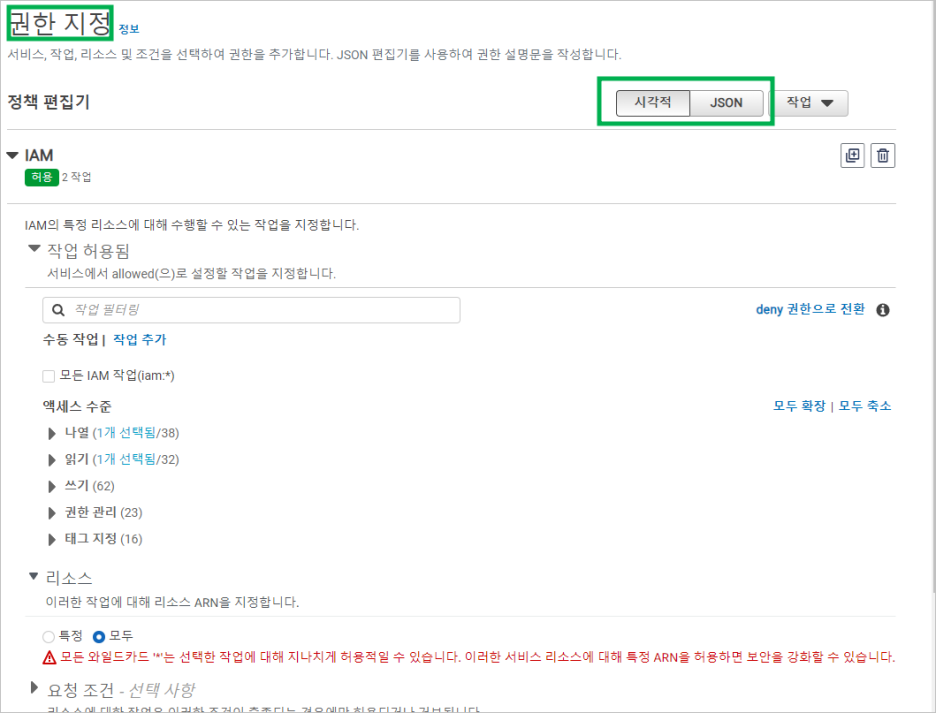

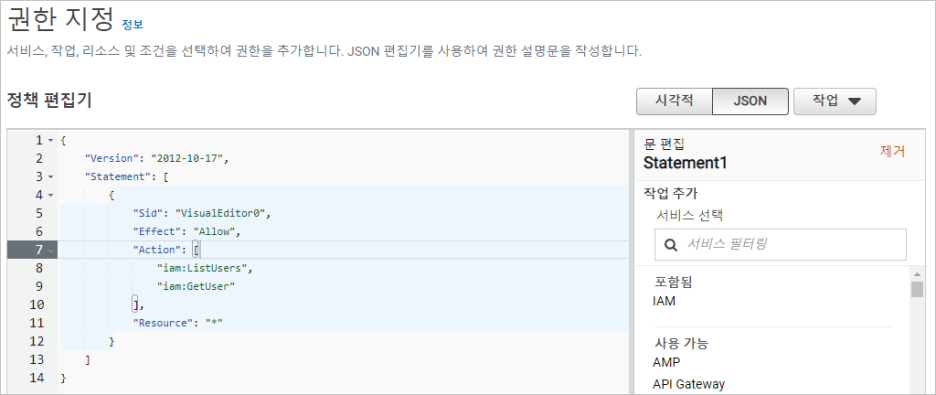

* 정책을 직접 생성 가능하다 ( visual editor / JSON 문서)

visual editor 활용해서 작성 후 JSON 문서로 간다 (JSON으로 직접 작성해도 된다)

* 마지막으로 추가했던 그룹을 삭제, 사용자에게 부여 했던 정책 ( 읽기 정책)을 제거하면

AWSPYJ 계정은 처음 상태, 전체 관리자 권한을 가지게 된다

'AWS SOA' 카테고리의 다른 글

| AWS , Access Key / CLI & SDK (0) | 2023.08.31 |

|---|---|

| AWS , IAM MFA(Multi Factor Authentication) (0) | 2023.08.30 |

| AWS , 예산 설정(Budget) (0) | 2023.08.30 |

| AWS , IAM (0) | 2023.08.29 |

| AWS란 , 계정생성 (0) | 2023.08.29 |